这是一个创建于 2114 天前的主题,其中的信息可能已经有所发展或是发生改变。

作为国内第二大银行,很不专业呀

1

fancy111 2020-01-13 10:59:48 +08:00 登录是 https 就行了。 谁要你公开的信息?

|

2

wangkun025 2020-01-13 11:01:30 +08:00

感觉天朝的银行都很庞杂,能养不少人。

|

3

Elietio 2020-01-13 14:01:21 +08:00

我记得电信联通也是的

|

4

mxT52CRuqR6o5 2020-01-13 14:10:08 +08:00 via Android @fancy111 光登录页面 https 不够安全的,之前微博就是这么做的,电视里表演的公共 wifi 劫持账号都是用微博做例子的

|

5

Raymon111111 2020-01-13 14:17:41 +08:00 现在任何网页用 http 都是不负责的表现

和公开信息有啥关系 |

6

darmau 2020-01-13 14:21:52 +08:00 @fancy111 所有备案网站都要链接到的工信部页面至今还是 http,你当然可以说 s 不 s 无所谓。但作为一个国家的互联网主管部门,这个水平,呵呵

想起了那个不会用电脑的日本高官。总能说明一些问题的。 |

7

namek 2020-01-13 14:28:29 +08:00 via Android

贵公司没有做等保吗 美其名曰安全 其实就是抢劫

|

8

mercury233 2020-01-13 14:35:22 +08:00

@fancy111 可以在 http 的网页上把登录页的链接改成假的

|

9

fancy111 2020-01-13 14:41:21 +08:00

@mxT52CRuqR6o5 劫持账号不在登录界面怎么劫持,你告诉我一下。

@darmau 本来国家部门水平就没私企高,这很正常,但是跟 HTTPS 没关系。 @mercury233 你真逗,好像我不能把 HTTPS 网页的内容改掉一样。 |

10

mxT52CRuqR6o5 2020-01-13 14:46:27 +08:00 via Android

@fancy111 劫持登陆态啊,我不是说了吗,之前一直在电视上表演的公共 wifi 劫持微博就是这么做的

|

11

manami 2020-01-13 14:51:39 +08:00 via Android

谁敢动银行,牢饭香?😂

|

12

fancy111 2020-01-13 14:53:18 +08:00

@mxT52CRuqR6o5 劫持登录状态跟 https 有个毛线关系,wifi 路由里面设置个假证书,做中间人,你看到的都是 HTTPS,后台直接获取解密信息。另外我都不需要用这个方式,只要你连接的是我的 wifi,不管有没有加密,COOKIE TOKEN 都是能获取的,这就是登录状态信息,然后可直接提取做重放。

|

13

mxT52CRuqR6o5 2020-01-13 14:54:13 +08:00 via Android @fancy111 给自己手机安个根证书就叫 https 内容可修改了?

|

14

manami 2020-01-13 14:56:45 +08:00

比较大的就是孟加拉央行被黑过 8100 万美元了吧,不过它那个主要是被骗

|

15

fancy111 2020-01-13 14:57:46 +08:00

@mxT52CRuqR6o5 看懂我说的再来杠吧。 没空解释

|

16

mxT52CRuqR6o5 2020-01-13 15:00:44 +08:00 via Android

@fancy111 我看是你没看懂我说的,你 wifi 设置个假证书,用户手机根本不会信任,也就能劫持你自己手机里的内容,不然你以为微博全面切 https 是为了什么

|

17

manami 2020-01-13 15:01:07 +08:00

|

18

manami 2020-01-13 15:01:35 +08:00

@mxT52CRuqR6o5 @错……

|

19

mxT52CRuqR6o5 2020-01-13 15:05:44 +08:00 via Android

@manami 支付宝号称随便连 wifi 也能保证安全,你觉得是怎么做到的,支付宝可以在手机网页端提供用户名和支付密码进行支付,既然 httpa 劫持这么简单,难道支付宝不怕 https 劫持

|

20

mercury233 2020-01-13 15:07:20 +08:00

@fancy111 我怀疑安全专家们搞了个假 https,假证书说做就做? COOKIE TOKEN 不走 https ?

|

21

manami 2020-01-13 15:09:13 +08:00 via Android

@mxT52CRuqR6o5 有消息来源链接请给一个。“随便连 wifi 也能保证安全”我认为做不到。

|

22

mxT52CRuqR6o5 2020-01-13 15:20:12 +08:00

|

23

manami 2020-01-13 15:30:21 +08:00 via Android @mxT52CRuqR6o5 就个人觉得这回应更大是宣传成分,绝对安全是不存在的。链接黑客的 wifi 手机内的信息都被看了,等于裤子都被脱了你说 jj 还能安全?不知大家怎么看

|

25

mxT52CRuqR6o5 2020-01-13 15:36:49 +08:00 via Android

@no1xsyzy hsts 了解一下

|

26

no1xsyzy 2020-01-13 15:37:47 +08:00

@manami 你连恶意 Wifi 被获取和篡改的是且仅是全部的外部数据交互

在不安全信道上建立安全信道:迪菲-赫尔曼密钥交换 |

27

manami 2020-01-13 15:46:55 +08:00 via Android

@no1xsyzy 不懂你说的这个什么交换。针对“随便连 wifi 也能保证安全”这点发到任何国内外的一个黑客论坛都会被认为是个笑话。

|

28

mercury233 2020-01-13 15:52:10 +08:00

@no1xsyzy 说到底还是降级 http,用户有安全意识或者网站有 hsts 就没事了

|

29

otakustay 2020-01-13 15:53:28 +08:00 @fancy111 把首页整个劫持了,里面登录表单做个一模一样的,但数据提交到其它地方去,或者用 JS 监听输入送到其它地方,方法多着去了

HTTPS 必须是一个完整的东西,一个站点有任何一个小地方不是 HTTPS 的就会变成突破口,整个完蛋 |

30

no1xsyzy 2020-01-13 15:54:05 +08:00

@mxT52CRuqR6o5 我 #24 是补充 #8 的

|

31

no1xsyzy 2020-01-13 15:56:20 +08:00

|

32

mxT52CRuqR6o5 2020-01-13 15:58:26 +08:00 via Android

@otakustay 你说的这个 hsts 可解决,另外 chrome 访问自家网站证书都验的可严了,根证书随你装,压根不认的

|

33

mxT52CRuqR6o5 2020-01-13 16:00:41 +08:00 via Android

@no1xsyzy 这就是另一个层面的问题了,现有技术还是可以保证安全的

|

35

mxT52CRuqR6o5 2020-01-13 16:06:53 +08:00 via Android

@no1xsyzy caniuse 上说安卓从 4.4 支持 hsts,不支持 hsts 的设备现在这个时间点应该是非常少的,至于网站不使用最新的安全技术正是楼主所说的问题

|

36

otakustay 2020-01-13 16:07:45 +08:00

@mxT52CRuqR6o5 HSTS 了就没有“只要登录是 HTTPS”这回事了,HSTS 的前提就是全面 HTTPS

|

37

mxT52CRuqR6o5 2020-01-13 16:08:00 +08:00 via Android

@mxT52CRuqR6o5 是指移动设备

|

38

mercury233 2020-01-13 16:11:18 +08:00

所以说还是没人能解释 @fancy111 说的“把 HTTPS 网页的内容改掉”除了假证书有什么办法,以及有 https 加密时中间人怎么获取 cookie

|

39

fancy111 2020-01-13 16:17:40 +08:00

@mercury233 我来给你解释吧,连上 wifi 相当于做了一层转发,想要改客户端看到的信息很简单,最可行的方式是直接劫持 DNS,给你看到的银行网站是假的而域名是真的。另外加假证书后客户端是无法知道的,他根本没理解,以为是在手机上装。

|

40

mercury233 2020-01-13 16:21:49 +08:00 @fancy111 那都是 HTTP 时代的手段,ip 没能提供有效的对应域名的证书浏览器不会认的,然后这年头找个无视假证书的客户端挺难的吧,程序员得多没有安全意识又多钻牛角尖才既不验证证书又不用现成的 https 库

|

41

alalida 2020-01-13 17:13:40 +08:00

@mercury233 没错,CA 签名机制加上证书链可以保证中间人攻击无效。除非客户端信任非系统自带的根证书,否则 https 无解的。 @fancy111 推荐看一下整个 https 的鉴权过程。

|

42

lshero 2020-01-13 18:26:56 +08:00

网上银行十几年前就双向 SSL 证书了

为啥后来还搞动态口令卡,浏览器安全组件,硬件数字证书,浏览器安全插件? |

43

dremy 2020-01-13 19:10:53 +08:00 via iPhone

@fancy111 私钥签名,公钥验证 了解一下

在证书私钥不泄漏的前提下,假证书一眼就能看出来了,做不了假的 |

45

bing1178 2020-01-13 19:23:30 +08:00

只要我访问的是 https 我连谁的 wifi 都不怕

然后 没有人吐槽 好多银行都需要安装控件才登陆吗? |

46

snw 2020-01-13 19:56:16 +08:00 via Android

@bing1178

更应该吐槽的是,有些银行的控件下载链接是 http 的。虽然配合网盾可以做到安全(意味着大额操作不了),但劫持下载假软件然后显示个假页面骗几个密码还是妥妥的。 |

47

no1xsyzy 2020-01-13 21:01:59 +08:00

@mxT52CRuqR6o5 #35 你说的这个是指安卓默认浏览器吧,实际上是否支持 HSTS 是浏览器说了算而不是设备。似乎目前存在一些 “云浏览器”,因为没有本地记录所以根本无法保留 HSTS。

@mercury233 #40 还有恶意 CA 或者 CA 错误签发,虽然有黑名单但总归是慢半拍的,金融相关稍微注意一下问题也不大( App 可以用 SSL pinning )。除此以外还有引导到假域名( IDN homograph attack ) @manami #27 首先,别拿 0day 说事。其次,过层 Wi-Fi 和过层代理在易受攻击性上有什么区别? 然后,黑客与骇客分分清楚?你说的到底是哪个论坛能这么异想天开? 只要没有数据交互,还能主动渗透?是随便哪个人会在自己手机上留 sshd 或 TCP adb ? |

48

manami 2020-01-13 21:22:19 +08:00 @no1xsyzy Quara 上的一个讨论:Are HTTPS websites safe when accessed through open WIFI networks?

链接: https://www.quora.com/Are-HTTPS-websites-safe-when-accessed-through-open-WIFI-networks# 截图(为了方便其他 v 友看页面用了谷歌翻译): https://i.loli.net/2020/01/13/xsWNQhoryLeiHwg.png 这个问题的答案大部分都认为不是安全地 |

50

mxT52CRuqR6o5 2020-01-13 22:02:04 +08:00 via Android

@manami 我咋看到的和你是相反的,大部分都认为是安全的

|

51

manami 2020-01-13 22:16:06 +08:00 via Android

@mxT52CRuqR6o5 老哥你确定?洗个脸后再看看。里面大多数都建议使用的 vpn 跟 https 可不是一个东西

|

52

baobao1270 2020-01-13 22:44:12 +08:00

没毛病,国内国企事业单位都这个样子,我们学校第三方弄的校园网认证系统都上 HTTPS 了,学校官网都没上 HTTPS……

主要是没动力升级,再加上老企业一堆 IE6,升了 HTTPS 导致部分浏览器打不开,谁负责? 这也就是为啥中国很多银行喜欢用“安全控件”的原因 |

53

mxT52CRuqR6o5 2020-01-13 23:04:43 +08:00 via Android

@manami 我是看了票高的几个回答,没往下翻,往下翻确实是都在卖 vpn

|

54

mxT52CRuqR6o5 2020-01-13 23:12:17 +08:00 via Android

|

55

jhdxr 2020-01-13 23:23:08 +08:00 @fancy111 感觉不懂的是你才对。你想表达的是通过劫持 DNS 将域名解析到攻击者控制的主机上去。但是攻击者是无法伪造出一个受信任的证书的。不信你可以自己试试,你能在你搭的服务器上,弄出一个 https://v2ex.com 么?

至于初次访问降级的问题,上面也有人已经提到 HSTS 了。 @manami quora 上问这种。。。和知乎上问这种。。。感觉都不靠谱。你选择的这个回答就是一个很好的例子。沦为了卖 VPN 的人的广告。 |

56

snw 2020-01-13 23:31:45 +08:00 via Android

@manami

所有那些说 https 不够安全的回答都是假设 ssl 存在一些 vulnerability 没有 patch,或者服务器 /客户端配置问题导致可以被攻击。但这些并不否定 HTTPS 设计上是安全的。 实际上 VPN 也基于类似的加密套件,如果你看 VPN 更新日志的话,也经常 patch 一些 vulnerability。而且 VPN 也同样可能存在配置问题(例如 Windows 默认 VPN 的加密是可选而非强制)。 所以更准确地概括那些回答的说法是,HTTPS 可能存在配置问题导致不安全,建议在 HTTPS 外再套一层 VPN。 |

57

snw 2020-01-13 23:34:52 +08:00 via Android

@manami

另外真的不建议看 Quora,各种广告、答非所问、垃圾排序算法,连知乎都不如。当然知乎也不咋地。 |

58

kraymond 2020-01-13 23:37:12 +08:00 via iPhone

@manami #48 Quara 里的降级攻击就没啥好说了吧,更何况里面的高票答案只有 3 个 up。stackexchange 里有更专业的讨论。在这里,更多的人认为是相对安全的,事实上使用 vpn 并不会提升安全性,其 mitm 攻击的难度不会高于 https。

我很好奇在哪个“国内外黑客论坛”发 https 在 open wifi 上的安全性是个笑话。据我所知,https 尽管有各种各样的问题,但是在开放信道上的相对安全性在 security community 应该是一个被广泛接受的认知。 |

59

love 2020-01-14 00:11:40 +08:00 @fancy111 啥?在 wifi 里设置个证书就能看明文 https 了?那搞爬虫的只能在本机上装证书看 https 的岂不是弱爆了

|

61

webshe11 2020-01-14 02:16:32 +08:00

所以 fancy111 到底是怎么操作的,连上 WiFi 就能中间人攻击 HTTPS ?

|

62

dangyuluo 2020-01-14 04:52:49 +08:00

@fancy111 首页 http 也有安全隐患的,比如中间人截获后把登录页面给你导向另一个假的 url。不是所有人都检查地址和证书的

|

64

taikobo 2020-01-14 09:07:10 +08:00

@fancy111 大神,请你有空做一个路由器篡改 https 的去广告程序行不行,很多人包括我是愿意付费的

现在的去 https 广告程序太弱鸡了,一定要每个客户端都装根证书才行 如果你说的是真的,什么 koolproxy,adbyby 的开发者都是弱鸡,这么简单的功能都搞不定 |

65

fancy111 2020-01-14 09:28:35 +08:00

@terrytw 你真是逗啊,为什么我要去做去广告的?我为什么不做加广告的?实际上这个早就有人做了。

你去想想为什么有的网站你进去会有注入的广告代码,还有为什么某些软件能监控你的上网记录、聊天记录。 能做出来的人难道要公开这些给你们吗? |

66

wangxiaoaer 2020-01-14 09:31:43 +08:00 跑个题,建设银行的风格竟然是我看过的银行门户中最舒服的一个,而且 chrome 可以免插件登陆,相比较而言工行、农行那些真特么垃圾啊。

|

67

arraysnow 2020-01-14 09:47:58 +08:00 @fancy111 nbnb,感觉层主重定义了 https,“劫持 DNS”、“假证书”、“中间人”·······怕不是用了华为手机直接修改根证书

|

68

Doraemontree 2020-01-14 10:01:12 +08:00

我看成 BBC

|

69

swiftg 2020-01-14 10:08:16 +08:00 via iPhone 围观,这贴里某人承认自己错了好难,可能他是 CNNIC 的

|

70

zongren 2020-01-14 10:16:02 +08:00

国内有自己的 ca 这种说法吗

|

71

cuixiao603 2020-01-14 10:18:21 +08:00 www.分割 gov.cn 也是 http

|

72

swiftg 2020-01-14 10:18:43 +08:00 via iPhone

根据谷歌官方安全博客报道和 Mozilla 官方博客报道,谷歌发现 CNNIC 颁发了多个针对谷歌域名的伪造 CA 假证书。这个名为 MCS 集团的中级证书颁发机构发行了多个谷歌域名的假证书,而 MCS 集团的中级证书则来自中国的 CNNIC。

该证书冒充成受信任的谷歌的域名,被用于部署到网络防火墙中,用于劫持所有处于该防火墙后的 HTTPS 网络通信,而绕过浏览器警告。 |

74

chengzi168 2020-01-14 10:32:18 +08:00 via Android

我有个疑问想请各位大佬帮忙解答,如果连上了 open wifi,用 DNS 劫持把 A 网站域名解析到了骇客搭建的 B 网站,B 网站有 HTTPS 证书,且反代到 A 网站,手机端有什么好的识别方式么?或者简而言之,现在一堆反代 1024 的站,不看域名,有好的分辨方式么,如果 DNS 也被劫持了,是不是更难分辨?

|

77

yjd 2020-01-14 10:42:37 +08:00

@baobao1270 然而,驱动有的写得不行。比如不是主流的 win81 就蓝屏。我直接找到对方公司。直接给了不加载驱动的版本-_-!。而且是多家用的同一个。

|

78

zeocax 2020-01-14 10:45:46 +08:00

别问,问就是中间人劫持。我管它什么浏览器的证书信任体系,我 Wifi 上一个自签证书统统干掉。什么,你说实现一个?你以为你谁啊,我凭什么给你实现。

|

79

mercury233 2020-01-14 10:47:22 +08:00

@chengzi168 只有你初次访问 A 网站用的是 http 连接而且你没有介意域名变了,才能生效

|

80

swiftg 2020-01-14 10:48:28 +08:00 via iPhone

@chengzi168 不用你识别,正常的浏览器都会警告证书错误。正常反代网站是用的反代域名 B 的证书,而不是被反代的源站域名 A 的假证书。不借助 CNNIC 和 WoSign,B 站是不能签发得到 A 站的证书的

|

81

zongren 2020-01-14 10:49:28 +08:00

不登录的话会不会有些 session 信息或 cookie 信息也会被劫持

|

82

justfindu 2020-01-14 10:49:53 +08:00

他的登录之后是另一个系统, 跟本身公开信息完全没关系. 微博是有关系的.

|

83

chengzi168 2020-01-14 10:58:45 +08:00 via Android

@swiftg 我的疑问主要是 DNS 劫持之后,访问 A 网站,给我的是 B 网站的 IP,浏览器请求这个 IP,但是地址栏还是 A 网站的域名吧?而请求了 B 网站的 IP 后,B 网站是有合法证书的,而 B 网站反代了 A 网站,内容上也区别,用户在浏览器地址栏看到的域名是 A 网站,内容也是 A 网站(实际是 B 网站反代的),怎么能分辨是否是 A 网站呢?

|

84

fancy111 2020-01-14 10:59:22 +08:00

@jhdxr 不好意思,在自己服务器上还真能搭建个 V2EX 的 https 站。host 指向本机。 我不懂?呵呵。

无法伪造受信任的证书?? 你真搞笑。 |

85

abc612008 2020-01-14 10:59:59 +08:00 以下均假设软件实现正常,操作系统未被侵入,没有装过来源不明的根证书(但不假设网络 /路由器是安全的):

1. http 网站在 MITM (中间人) 攻击 / DNS 劫持的情况下有可能在你不注意的时候获取或篡改你的消息内容(包括但不限于偷取你的密码,cookie,登录凭证以伪造你身份,或者修改网页内容来钓鱼)。 2. https 网站下可能可以获知你所访问的是什么网站( SNI ),但无法获取具体的网址或者内容。例如,攻击者可以知道你访问了 www.google.com 但不知道你具体搜索了什么,更无法获得你的账号。如果网站和浏览器使用的带 SNI 加密的新版 TLS 1.3 协议的话,连网站的域名都没法获得。 总体而言,**即使路由器被入侵,DNS 被劫持**,或者连接的是没有密码的刻意的**公共 Wi-Fi**,或者是来历不明的**代理服务器**,只要浏览器和操作系统没有被侵入,并且使用的是 **https 协议**,那么信息基本上是安全的。就算是运营商也没法获得你消息的内容。 有可能存在危险的情况: 1. 手动忽略了浏览器的证书不一致警告。 2. 安装了用来监听的软件 /浏览器。 3. 使用了还在用 http 协议的网站 /app。 4. 安装了来历不明的证书。 5. 打开网站是先打开 http 版本然后等待网站自动帮你跳转到 https 的。 关于降级攻击:不满足使用 https 协议这一条件,可以通过 HSTS (强制 https) 解决。 关于公共页面的 HTTP 的危险:攻击者可以通过篡改 HTTP 网页使得诱导到一个篡改过的 HTTP 登录页面(降级攻击)或者诱导到钓鱼网站等方式窃取用户信息。 以上内容均为我的个人理解。如有错误,烦请指正。 |

86

mercury233 2020-01-14 11:03:41 +08:00

@chengzi168 B 网站无法提供 A 网站域名的证书,浏览器会校验域名

|

87

mercury233 2020-01-14 11:06:57 +08:00

@fancy111 伪造受自己电脑信任的证书很简单,生成受所有电脑信任的证书其实也很简单,但每做一次需要消耗一家 CA,伪造证书只存在于利用 CA 的漏洞等理论上的情况,如果你有办法,报给那家 CA 应该可以获得那家 CA 的巨额奖励,除非那家是 wosign (

|

88

chengzi168 2020-01-14 11:07:16 +08:00 via Android

@mercury233 明白了

|

89

swiftg 2020-01-14 11:16:34 +08:00 via iPhone

@chengzi168 B 站上不可能有 A 站域名的合法证书

|

90

swiftg 2020-01-14 11:22:27 +08:00 via iPhone

|

91

ajaxfunction 2020-01-14 11:25:52 +08:00

上面有几个老弟真是搞笑,还篡改 https,除非你用自己开发的浏览器,自己信任自己签发的证书来自娱自乐一下。

否则还是先了解下 网站签发证书流程和原理再说吧,或者你家就是 CA 签发机构 你自己信任自己很简单,但是让别的浏览器来信任那就吹的有点过了 别光说不练,你自己搭一个 百度 腾讯 淘宝,让你我们访问下开开眼 |

93

reself 2020-01-14 11:44:11 +08:00

没有全站 https 的话,等于 https 就是摆设。风险有:

1.首页篡改。中间人伪造首页,用户点击登录链接后进入的是伪造的登录页面,造成用户名和密码一起泄露。 2.跨域风险。浏览器一般将 https 和 http 当成跨域对待,用户在 https 登录,登录后的页面如果有指向 http 的跨域请求,而 http 有可能会被黑掉,如果网站不慎绕过了跨域限制,就会造成令牌泄露。 |

94

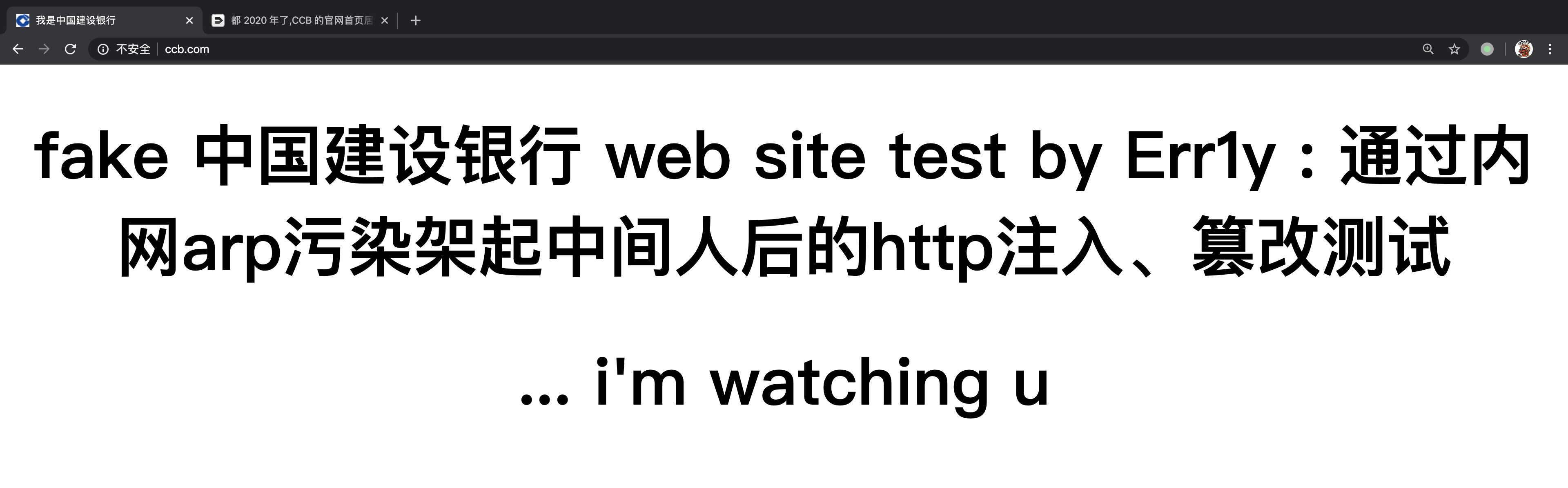

err1y 2020-01-14 13:28:10 +08:00

|

95

err1y 2020-01-14 13:29:46 +08:00

不会发图- -

|

96

monkeyWie 2020-01-14 13:51:41 +08:00

大家别争了,自己写一个 HTTPS 中间人攻击不就懂了吗😏

比如:github.com/monkeyWie/proxyee |

97

zeocax 2020-01-14 14:15:56 +08:00

@monkeyWie 上面那位在#12 可是说了只用路由器安证书的

抓 HTTPS 的包需要在客户端安证书,这是常规操作,请问你想说明什么呢? "HTTPS 支持 需要导入项目中的 CA 证书(src/resources/ca.crt)至受信任的根证书颁发机构。 可以使用 CertDownIntercept 拦截器,开启网页下载证书功能,访问 http://serverIP:serverPort 即可进入。 注:安卓手机上安装证书若弹出键入凭据存储的密码,输入锁屏密码即可。" |

98

no1xsyzy 2020-01-14 14:26:32 +08:00

@manami 老哥你英文水平有点捉鸡啊

risk \neq threat,本身连 Wi-Fi 确实存在创造攻击面的潜在可能,那都叫 risk,你在没 Wi-Fi 的地方开着 Wi-Fi 就是 risk 了。 POODLE 降级虽然对浏览器可行但可以被 SSL pinning 修复(锁定证书和加密方式),支付宝,一个可以执行代码的 App,当然可以做 SSL pinning,说自己能防这种没问题啊。 能别看翻译?我从来没见过翻译软件翻译整句准过,**一次都没有**,因为简单的我根本不求助翻译软件,难的翻出来就是各种错的。 |

99

MrJeff 2020-01-14 14:28:09 +08:00

无知还要狡辩 这种人多了去了

|