这是一个创建于 524 天前的主题,其中的信息可能已经有所发展或是发生改变。

简单说:debian+iptables+gfwlist+mosdns+ipset+proxy tool(support redirect)+tproxy(for udp)

具体实现就不说了,会玩的一看就懂,也很简单,不会玩的说了也白说,就说可以实现什么吧

1.透明代理,所有设备自动科学上网,国内直连,国外走代理

2.未知域名自动判断(mosdns),未知域名同时用国内国外 dns 解析,国内 dns 返回国内 ip 就直连,反之用国外 dns 的解析结果走代理,这就是目前最优化的域名解析方式,不接受反驳

3.不绑定任何代理工具,ss 、xray 、hy2 ,想用哪个用哪个,他们都支持 redirect

4.配合优质 vps+mosdns 的 lazy cache ,访问 bbc 和访问网易新浪没有区别,youtube 看视频 10w+

5.没有 fake ip ,那玩意问题太多,不详说,懂的都懂,第一原则是稳定+稳定+稳定

6.基于域名而不是 chinaip ,低性能的 arm 设备也能玩的转

N1 轻松 10w+

具体实现就不说了,会玩的一看就懂,也很简单,不会玩的说了也白说,就说可以实现什么吧

1.透明代理,所有设备自动科学上网,国内直连,国外走代理

2.未知域名自动判断(mosdns),未知域名同时用国内国外 dns 解析,国内 dns 返回国内 ip 就直连,反之用国外 dns 的解析结果走代理,这就是目前最优化的域名解析方式,不接受反驳

3.不绑定任何代理工具,ss 、xray 、hy2 ,想用哪个用哪个,他们都支持 redirect

4.配合优质 vps+mosdns 的 lazy cache ,访问 bbc 和访问网易新浪没有区别,youtube 看视频 10w+

5.没有 fake ip ,那玩意问题太多,不详说,懂的都懂,第一原则是稳定+稳定+稳定

6.基于域名而不是 chinaip ,低性能的 arm 设备也能玩的转

N1 轻松 10w+

第 1 条附言 · 2024-04-23 15:13:58 +08:00

补充几点:

1.这是旁路由,主路由通过 dhcp 分流,所以旁路由故障了也没什么太大影响,实际年故障率小于 24 小时

2.有 direct 和 proxy 域名列表,剩下的才是未知域名,也就是说未知域名都是正常可以访问没有被墙的域名,走代理的原因是因为比直连更快,对,就是更快,绝大部分,实测

3.#15 楼说的"大厂应用给你埋点未知域名",这是我没想到的,埋未知域名的雷+解析出的 ip 还是国外的,就会暴露 vps 的 ip ,不过我和回帖里的几个人想法一样,应该还没坏到这个地步,即使暴露了代理 ip 也还是查不到什么信息的

4.至于不写详细的配置,是因为觉得真的没必要,你在 google 一搜都是一大把,写的也都非常好,我在这写上还不如你看别人的

1.这是旁路由,主路由通过 dhcp 分流,所以旁路由故障了也没什么太大影响,实际年故障率小于 24 小时

2.有 direct 和 proxy 域名列表,剩下的才是未知域名,也就是说未知域名都是正常可以访问没有被墙的域名,走代理的原因是因为比直连更快,对,就是更快,绝大部分,实测

3.#15 楼说的"大厂应用给你埋点未知域名",这是我没想到的,埋未知域名的雷+解析出的 ip 还是国外的,就会暴露 vps 的 ip ,不过我和回帖里的几个人想法一样,应该还没坏到这个地步,即使暴露了代理 ip 也还是查不到什么信息的

4.至于不写详细的配置,是因为觉得真的没必要,你在 google 一搜都是一大把,写的也都非常好,我在这写上还不如你看别人的

1

xgbc2077 2024-04-23 11:32:15 +08:00

请问您说的这些软件可以从软件源直接安装吗?我用克拉什当梯子,我自己写了个配置区分奈飞线路和其他线路,您这个方案可以解决吗?主要是梯子的地址都是克拉什获得的,我看获得的地址都是 ss

|

2

Mrealy 2024-04-23 11:58:13 +08:00

我觉得你的方案不错,不过还缺一个基于应用分流和多线路的 SLA.

|

3

n2l 2024-04-23 12:36:12 +08:00

可以开个交流群吗

|

5

povsister 2024-04-23 13:11:25 +08:00

魔法师们果然都不缺创造力。

Redirect 和 Tproxy 应该是二选一的关系。有 tproxy 可用应该无条件选择 tproxy 。 你描述的这套配置下来也不轻松,除了网关是无条件走一遍软路由,以及网关故障转移外,没什么其他致命缺点了。 唯二问题就是: * 低性能 ARM 设备需要打个引号,这个性能要能满足:使用 iptables 可以承受全部网关流量,否则哪怕不用魔法还是会卡。 * 涉及工具太多了,配置分散在各处,需要相互配合。想简化的话可以用 debian+gfwlist+mosdns+dae |

6

lazywen 2024-04-23 13:14:14 +08:00 via Android

我是 debian + nftables + nf set ip 白名单,dns 的话 gfwlist 域名用国外解析其余国内解析,有时候国外网站还会很慢,等有空试试 mosdns

|

7

ttvast 2024-04-23 13:21:14 +08:00

国外很多域名不必要走代理。

|

8

ttvast 2024-04-23 13:21:51 +08:00

“国内 dns 返回国内 ip 就直连”

6.基于域名而不是 chinaip ,低性能的 arm 设备也能玩的转 这两点不矛盾吗 |

9

Jirajine 2024-04-23 13:24:21 +08:00 你所谓的最优化方式就是暴露所有未知域名到国内 dns ,并且你都没有提及这一 implication 。小白信了你这一套就成了和 clash 一样的潜在受害者。

|

10

wske 2024-04-23 13:35:22 +08:00 涉及的工具太多了,我现在用 op+passwa11 已经满足我的需求稳定跑了 3 年。默认的 dnsmasq+chinadns-ng 就很好,感谢以上维护项目的人

|

11

cJ8SxGOWRH0LSelC 2024-04-23 13:39:27 +08:00

@wske #10 我也是用 openwrt 的 passwall 插件, 有这个就够了, 搞那些花里胡哨的, 累死还不省心。

另外为了不让家里所有的设备都经过代理(例如我老婆不翻墙,如果让她手机经过代理,使用一些国内的 APP 反而很慢), 所以我主路由用的是爱快, 把需要翻墙的设备都绑定一下静态 DHCP , 网关地址指向 openwrt 就可以了, 非常完美。 |

12

YGBlvcAK OP |

13

yjzll 2024-04-23 13:57:54 +08:00

你不在家时,网络坏了,家人能修复吗?

|

14

Jirajine 2024-04-23 14:05:16 +08:00

@YGBlvcAK #12 没有问题,只要你显式告知了,不要让小白信了你的最优化的宣传不小心点到了钓鱼网站 seo 的 google 搜索结果然后被反炸上门就行。

“把所有未知域名交给国外解析绝对安全” 这个很有问题,我可从来没这样说,也没有暗示这种含义。事实上这样做仍然非常、非常**不安全**,不要继续误导不了解的人。 |

15

crysislinux 2024-04-23 14:17:15 +08:00 via Android

未知域名给国内 dns 解析也没啥的,没那么夸张。极端一点,国内大厂应用给你埋点未知域名你用国外 dns 解析不一样暴露。真要解决这个问题只能分应用代理了,其实必要性不大,形式并没有坏到那一步。

|

16

rojer12 2024-04-23 14:17:56 +08:00

我是 r86s 裸 op 主路由+rk3399 旁路由

反正默认连上就有网,要科学的设备就改个网关和 dns 科学和其他不咋影响,3399 的性能跑个 50MB/s 以上也足够了,有需要的建议还是用 3566 ,3399 发热有点大 |

17

YGBlvcAK OP @Jirajine 『事实上这样做仍然非常、非常**不安全**,不要继续误导不了解的人。』 我更改一下前面的言论,没有什么绝对的安全,差不多得了,更不要臆想和被迫害妄想了

@yjzll 我这不是主路由,dhcp 分流,参数 11 楼 @povsister 『低性能 ARM 设备需要打个引号』 看你怎么定义了,N1 算高算低?我这 youtube 可以跑 10 万 w 『 Redirect 和 Tproxy 应该是二选一的关系』 这个确实是这样,只是我有时候喜欢切换一下 proxy 工具玩玩,有些工具只支持 redirect ,所以就都写了 @Mrealy 『不过还缺一个基于应用分流和多线路的 SLA 』 可能是我暂时不需要吧,所以没有搞这些 @lazywen mosdns 的特点是最优化的域名解析方案,同样也可以避免 dns 泄露 |

18

UXha45veSNpWCwZR 2024-04-23 14:26:36 +08:00

"不会玩的说了也白说"

"不详说,懂的都懂" 我是小白,确实什么都没看懂.我只会用 openwrt 旁路由,配合 ssr+,passwall1,2(fakedns),openclash(fakeip),看心情随机切换着用. |

19

kgcHQbTYyvcz2w3j 2024-04-23 14:28:18 +08:00

主路由用普通的路由器给家里人用,另外 pve 开个 openwrt lxc 来做旁路由, 只安装 AdGuard Home 、Passwall2 、DDNS-GO 、wiregurad 这几个插件就够了,自己需要翻墙的设备设静态 ip 和旁路由网关, 这样不折腾

之前用软路由作为拨号主路由使用,出了问题都得等到深夜家人睡着不用网络的时候才敢折腾,太痛苦了 |

20

wawaguo 2024-04-23 14:30:47 +08:00

软路由会影响国内游戏延迟吗

|

21

coolcoffee 2024-04-23 14:32:58 +08:00

有联通 9929 的用户表示,很多国外地址还是直连的快。

我选择的是最简单的 ATV 作为旁路由网关,主路由 ROS 针对设备 mac 地址单独分配到旁路由网关,这样不影响家人和其他物联网设备。 |

22

cJ8SxGOWRH0LSelC 2024-04-23 14:33:59 +08:00

@xyzmax #19 这才是终极方案, 只有吃过亏的才懂。

|

23

Meistar 2024-04-23 14:39:40 +08:00 via Android

ros 用 cnip 分流,非大陆 ip 走 openwrt ,openwrt 跑 xray 透明代理; debian 使用 mosdns 解析域名(请求域名解析时,代理列表内用国外 dns ,直连列表内用国内 dns ,未知的先请求国内 dns ,返回非 cnip 则使用国外 dns )。然后用 crontab 每周更新配置文件。

|

24

Dream95 2024-04-23 14:41:04 +08:00

第二点 DNS 污染怎么办

|

25

terrancesiu 2024-04-23 14:45:19 +08:00

我 5 台 mikrotik 的设备,无论什么方法维护都麻烦,所以我更倾向策略路由,加上很多用爱发电的软件持久性无法保障,我开始学习 bird2 ,通过收取 bgp 后反射给 ros 进行分流,域名规则不是很多,平时也很少维护了。

|

26

povsister 2024-04-23 14:48:16 +08:00

@Jirajine #9

同意,这一点是个 concern ,受害者说法有点夸张,对于黑白名单以外的未知域名,现在形势应该还没坏到那种地步。 我个人不推荐这种方式的原因,还是国内 DNS 可能返回污染后的国内 IP ,这种情况下是没办法分辨出来的。 当然前面有人提到的反诈上门问题,这个应该还是基于现在各种运营商的 SDN 网关/云宽带模式做的。自己走桥街拨号绕过运营商终端网关上的一堆“安全插件”就没什么问题。 |

27

povsister 2024-04-23 14:50:10 +08:00

@wawaguo #20

全部流量都走软路由的透明代理模式,或多或少会有一点影响。 而且部分游戏会有奇奇怪怪的连接问题(取决于代理软件的 NAT 行为) 可以参考 dae 的 issue 区反馈,虽然 dae 是 fullClone NAT ,但确实还是有一些反馈问题的。 |

28

povsister 2024-04-23 14:53:42 +08:00

@terrancesiu

使用 ROS 的用户可以参考下我前两天发布的旁路动态路由方案:DNS 嗅探+ROS 路由表分流,旁路拓扑完全可插拔。所有旁路配置集中管理。 |

29

zsj1029 2024-04-23 14:57:10 +08:00

也许肉身翻墙才是终极归宿

|

30

unneeded 2024-04-23 15:01:35 +08:00

我还是喜欢规则模式,clash/passwall 规则更新太麻烦,换了 x86 虚拟机黑苹果跑 Surge ,一切都舒服了

|

31

frankilla 2024-04-23 15:02:14 +08:00

|

33

kgcHQbTYyvcz2w3j 2024-04-23 15:16:40 +08:00

@frankilla #32 dns 缓存和拦截广告

|

34

szjiehua07 2024-04-23 15:16:57 +08:00

能用个 apple tv 解决的事弄的这么复杂。。。

|

35

NikoXu 2024-04-23 15:17:03 +08:00

缺少 redsocks 和 haproxy 做高可用 , 差评

|

36

zbatman 2024-04-23 15:23:33 +08:00

"反之用国外 dns 的解析结果走代理",配置的哪个国外 dns ,国内能直连?

|

37

issakchill 2024-04-23 15:48:46 +08:00

@xyzmax #19 老哥 请问有没有简略教程?

|

38

goodryb 2024-04-23 15:50:43 +08:00

啊,我就在 N1 装 openwrt ,不也一样能 10w ,这个主要看线路,设备和软件基本不是瓶颈

|

39

terrancesiu 2024-04-23 15:54:06 +08:00

@povsister 能双栈吗

|

40

austfisher 2024-04-23 16:05:27 +08:00

📖 一句话总结:

> 通过使用 Debian 作为软路由,结合 iptables 、gfwlist 、mosdns 、ipset 和支持 REDIRECT 的代理工具,可以实现高级的网络流量管理和优化。 🔑 关键要点: 1. Debian 系统可以作为软路由使用,通过最小化安装和适当的配置,可以变身为功能强大的路由器。 2. iptables 用于设置防火墙规则和网络地址转换( NAT ),是软路由配置中不可或缺的部分。 3. gfwlist 可以用于阻止访问特定的网站,通过 iptables 规则来实现。 4. mosdns 结合 ipset 能够基于域名进行智能路由,提高网络流量的处理效率。 5. 支持 REDIRECT 的代理工具和 TPROXY 模块可以处理包括 UDP 在内的网络流量,实现透明代理。 🔑 关键评论: 1. 使用 Debian 作为软路由提供了高度的可定制性和稳定性。 2. iptables 的复杂性要求用户具备一定的网络知识,以正确配置防火墙规则。 3. gfwlist 的更新和维护需要一定的注意,以确保规则的有效性。 4. mosdns 的智能 DNS 解析可以显著提升域名解析的速度和准确性。 5. TPROXY 对于处理 UDP 流量特别有用,尤其是在需要代理的网络环境中。 🏷 标签: #软路由 #Debian #iptables #gfwlist #mosdns\n🔒 #网络安全 #网络优化 #透明代理 |

41

pkoukk 2024-04-23 16:10:49 +08:00

不用 china ip 的情况下,游戏这些 udp ip 直连的场景怎么分流的?可以讲一下么

|

42

NewEpoch 2024-04-23 16:13:27 +08:00

以前喜欢折腾,甚至机箱都买了,折腾完发现,根本没那么多需求,电费也不划算,其实一个华硕梅林系统的主路由就能解决我 99.9%的需求了。。。

|

43

povsister 2024-04-23 16:26:53 +08:00

@terrancesiu #39

不能,鉴于国内目前 ipv6 的环境,短期内不考虑做 ipv6 支持,开发成本不划算。 |

44

yyysuo 2024-04-23 16:27:14 +08:00

用 passwall 或者 openclash 就好了,跟你说的逻辑也没什么区别,虽然现在是 alpine+nft+sing-box+主路由 fakeip 静态路由+mosdns 自动探测未知域名分流。

|

45

conglovely 2024-04-23 17:03:55 +08:00

|

46

milkman155 2024-04-23 17:33:55 +08:00

其实还是硬路由方案好,随时跑满网口速率的硬件转发性能以及不俗的科学性能 |

47

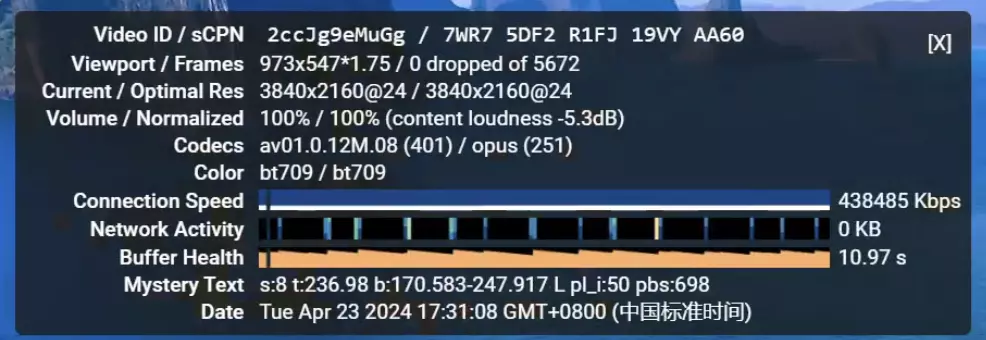

milkman155 2024-04-23 17:35:11 +08:00

<img src="https://image.dooo.ng/c/2024/04/23/662780196790a.webp" alt="截屏 2024-04-23 17.31.08.png" title="截屏 2024-04-23 17.31.08.png" />

|

48

BigDogWang 2024-04-23 19:15:30 +08:00

你们都搞的好复杂,我就 mac mini 跑个 surge 做旁路由,也稳得一批

|

49

emma3 2024-04-23 21:59:11 +08:00

2 是可以有性能更好的方案,就是内网自建 DNS ,内网所有设备解释都使用这台 DNS 服务器负责,不存在什么分流泄露等问题。

|

50

465456 2024-04-23 22:16:42 +08:00 via Android all in one 才是真爱,openwrt 作底层,全部功能跑在 docker 上,配置文件备份到电脑上

|

51

jianny 2024-04-23 22:29:15 +08:00

配合优质 vps 啊,我都是白嫖 CF 节点的

|

52

fonlan 2024-04-23 22:40:06 +08:00

@xyzmax #19 都 pve 了直接虚拟两个 openwrt 啊,同时拨号,平时一台主用,要折腾可以在另一台辅的上折腾,折腾成功了再部署到主的去。要是主的挂了也可以很快切到辅的。

|

53

jsq2627 2024-04-23 23:30:37 +08:00

我和楼主方案差不多。同样是我折腾软路由十年时间下来,选择的最优解。

但还有几个小问题: 1. mosdns 对未知域名,会有 dns leak 。因为我曾经被请过喝茶,对这方面我有些在意。 2. 目前的 proxy tool 比如 clash ,对 NAT type 会有影响(即便是 direct 规则)。所以我把 STUN 相关端口直接在 nftables bypass 了。clash meta 的 endpoint-independent-nat 也许可以解决,但是实测产生了一些其他问题。 这样会使基于 STUN 或类似 p2p 协议的应用走直连,比如 Google Meet / Teams / FaceTime / 各种游戏。不过问题不大,对于游戏可以另外用加速器。对于视频会议应用,一般他们都有针对中国的优化(已知 Teams / Zooms / FaceTime 都有),直连体验也还行。 3. 有些域名做了分区解析,比如 bing.com 在国内解析到北京,会跳转 cn.bing.com 。并且 bing.com 不在 gfwlist 。这时候想要访问全球 bing ,只能手动把它加入到 mosdns 灰名单。 还好这类域名非常少,需要手动维护的规则很少。 4. 针对一些会探测用户 IP 的特定应用要专门处理。 比如 Steam ,只有当检测到用户是中国 IP 时,才会提供国内 CDN 作为下载服务器。所以需要把 api.steampowered.com 放入 direct 名单。 还有 plex 的外网访问服务,需要把 v4.plex.tv 放入 direct ,这样 plex 才能正确地把国内 IP 作为公网直连 IP 。 -- 楼上有人说 "Redirect 和 Tproxy 应该是二选一的关系",我表示支持。在能用 tproxy 时应该都用 tproxy ,这样是最简单的,特别是考虑到 ipv6 ( redirect 不支持 ipv6 )。 |

54

jsq2627 2024-04-23 23:39:03 +08:00

@szjiehua07 同时拥有 apple tv + homepod 时,如果 homekit 家庭中枢从 apple tv 切走了,会导致 apple tv 失去 ip 转发能力,软路由失效。

这是目前 apple tv 做软路由最大的问题,对于一部分人是完全不可用的。 我很喜欢 Surge ,Surge 是目前所有代理工具里网络栈、规则引擎做的最好的。如果不是这个问题,我也会选择 Apple TV 做软路由。 |

56

lovelylain 2024-04-23 23:48:42 +08:00 via Android

我也说一下:openwrt+iptables+clash fakeip+adguardhome+redirect(for tcp)+tproxy(for udp),fakeip 搞定家里和外面 wg 分流,非常好用,不接受反驳

|

57

terrancesiu 2024-04-24 09:13:12 +08:00

看了这么多,还是过于复杂,我就 160 条 dns 规则,2 条宽带跟两个上游的 vps 做 wg 隧道,上游 vps 又从 vultr 的 vps 收表一路反射回家,家里基于 bgp 的策略路由和冗余。vps 上还跑了 surfshark 和 mullvad 的 vpn 做出口策略路由。什么流媒体解锁,ipv4 和 ipv6 双栈、故障转移都搞定。

|

58

szjiehua07 2024-04-24 09:31:24 +08:00

@jsq2627 哦哦,我没买 HomePod 。还真不清楚这个缺点哈哈。学习了

|

59

whyso 2024-04-24 09:42:00 +08:00

"会玩的一看就懂,也很简单,不会玩的说了也白说"

反正就是不说 |

60

whyso 2024-04-24 09:42:32 +08:00

这就是所谓的分享终极方案

|

62

defunct9 2024-04-24 10:14:42 +08:00

佩服,诸位所说的术语,我一个都不懂。

|

63

SmiteChow 2024-04-24 10:16:25 +08:00

我记得我以前分享过最简单实践。

买个华硕装个 Merlin ,配置好 ss-local+v2ray-plugin, dhcp 广播一个 wpad 就行了。 在外回家就额外配置一个 ddns 。 |

64

ahjsrhj 2024-04-24 11:14:15 +08:00

这两天折腾了一下 PaoPaoDNS+PaoPaoGW ,这才是我心目中的家庭网络终极方案。

|

65

kgcHQbTYyvcz2w3j 2024-04-24 11:32:21 +08:00

|

66

dford 2024-04-24 11:50:12 +08:00

我也说下硬件 r86s ,软件 debian+iptables+ipset+ss-rust+coredns ,ISP 电信+移动双 wan

没有什么旁路由,就是主路由上搞定,网上说的一些用旁路由的理由我觉得都是臆想出来的伪需求 |

67

chapiom 2024-04-24 13:38:32 +08:00

用精品网的表示,国外能直连一定直连,流量消耗就不说了,速度稳定性也是直连好。

gfwlist 加自定义列表满足需求。 |

68

emma3 2024-04-24 13:52:41 +08:00

@jsq2627 自建不需要分流的,因为对国内外域名的解析处理已经在本地 DNS 服务器内做好了,解析结果分别来自 114.114.114.114 和 8.8.8.8 对比后再处理,内网设备使用 DNS 服务的时候是从本地 DNS 获取结果,并不需要区别使用国内和国外 DNS 。

|

69

teadi 2024-04-24 13:59:05 +08:00 via iPhone

PVE∶iKuai➕adhome➕dae➕op 小猫咪,目前非常丝滑

|

70

chancat 2024-04-24 15:08:28 +08:00 via Android

一个 passwall2 解决

|

71

goodsavage 2024-04-24 17:16:46 +08:00

三大运营商各有一条线路,根据不同地址段用 BGP 或 ospff 分流,加旁路魔法,该走哪里就走哪里,啥都不耽误,不折腾的话,旁路死翘翘也不耽误访问国内

|

72

xiaoranj 2024-04-25 07:51:52 +08:00

@crysislinux 不要高估国内厂商的良心,有这种可能性,就一定会有这种可能

|

73

spicyoil 2024-04-25 11:03:34 +08:00 via Android

收藏了 哪天回国可能能用上

|

74

hugo007y 2024-04-25 12:11:44 +08:00 via iPhone

实际上只需要解决国内外 ip 分流就行了。国内 ip 直连,国外 ip 转发到可以魔法的线路。这个线路可以是任何具有魔法的路由器。主路由具有心跳功能,国外线路故障相关策略失效,不影响“正常”访问。我用的是 panabit ,转发性能没问题。分流也方便。可以完美实现我上面的需要。唯一需要更新的是定期下载国内 ip 表。其他基本是无障碍应用。op 稳定性还是堪忧,不如 panabit 稳定。

|

75

butterls 2024-04-25 12:21:09 +08:00 via Android

这是啥定制的场景要这么复杂。。。

|

76

thedog 2024-04-25 13:47:55 +08:00

这种复杂配置就应该打包一个 docker 或者虚拟机统一分发。想想要从头开始配就头大

|

77

bluaze 2024-04-25 20:21:31 +08:00

@StinkyTofus #11 国内 App 慢是因为 passwall 的 dns 分流没有(配成)未知域名两组 dns 上游比对(主贴第 2 点),不论黑名单还是白名单都不可能是全面的,如果国内 app 用了不在白名单的域名而直接走了国外组 dns ,那么返回的 ip 自然不是 cdn 最优的,从而变慢

|

78

axiauk 2024-04-25 21:23:43 +08:00

跟你差不多,用了 5 ,6 年,最后变更为 Debian 的变体 OMV7 ,Docker 开一堆服务,网口多顺便直通 KVM 虚了一个 openwrt ,发现很稳定,很简洁。直到突然有一天在外急需远程重启更改一下 BIOS ,这时发现自己为何如此脑残用服务器拨号。当即就买了个 MediaTek Filogic 830 芯片路由器刷 openwrt 。邮寄回家,再也不堆放在一起了。

|

79

TsukiMori 2024-04-26 08:18:11 +08:00 via Android

我坚持奥卡姆剃刀原理 尽量少套娃

直接 x86 openwrt 单路由 不套旁路由也不 PVE 也没有前置网关 之前一直是 Adguardhome+openclash 用国内域名列表做 dns 分流+clash 绕过大陆 IP 地址 保证绝大多数国内服务能和 clash 脱钩 梯子挂了家里人上网也不影响 最近为了 UDP 的使用体验多加了个 passwall 只用来代理 udp |

81

AceDogs 2024-05-27 13:01:08 +08:00

未知域名同时走国内和国外 DNS , 请问如何解决国外 DNS 查询速度缓慢的问题呢?如果是国内网站, 国内的先返回,然后不用等待国外的 DNS 响应,直接验证后通过。

如果是国外网站,要持续等待 国外 DNS 查询,有可能 DNS 本身也要走代理,对首次响应速度有影响。目前我觉得 fakeip 最好的优点就是性能,省去了 DNS 解析的时间。 |

82

YGBlvcAK OP @AceDogs

『 请问如何解决国外 DNS 查询速度缓慢的问题呢?』就如你所说,国内先返回验证通过就算结束了 『 要持续等待 国外 DNS 查询,有可能 DNS 本身也要走代理,对首次响应速度有影响。』 这个确实如此,不过 mosdns 有 lazy cache ,只要访问过一次,第 2 次就不会慢了,fack ip 好是好,但还是有些问题,不够稳 |